La securite de Firefox OS

Stéphanie Ouillon, Télécom SudParis, 15 janvier 2014

credits

Stéphanie Ouillon, Télécom SudParis, 15 janvier 2014

credits

Stéphanie Ouillon, @steph_ouillon or stephouillon@mozilla.com

Stéphanie Ouillon, Télécom SudParis, 15 janvier 2014

credits

Stéphanie Ouillon, Télécom SudParis, 15 janvier 2014

credits

Equipe Sécurité de Firefox OS

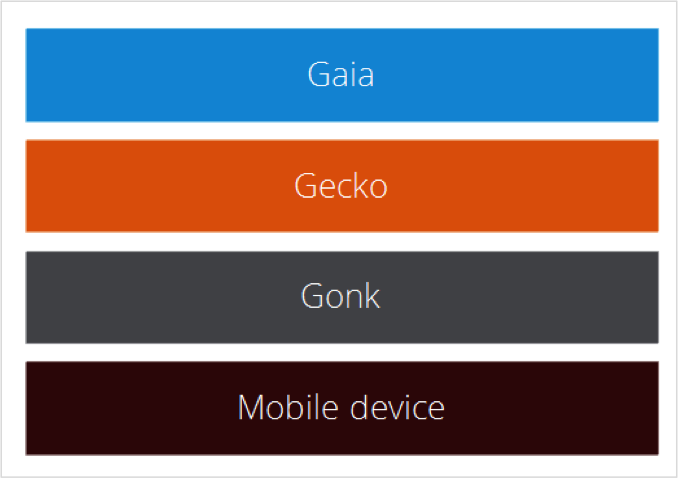

Nouvel OS mobile construit autour du web

Le web ouvert comme plateforme mobile

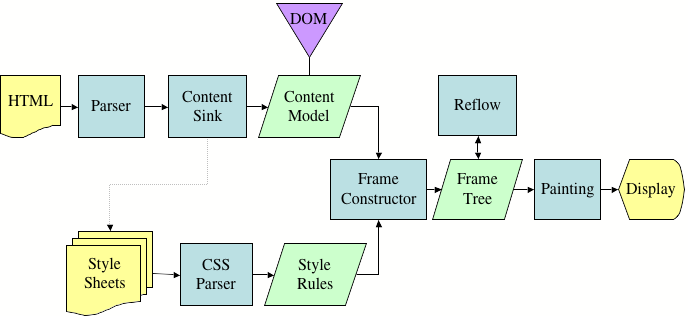

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

Présentation par Julien Wajsberg et Jérémie Patonnier

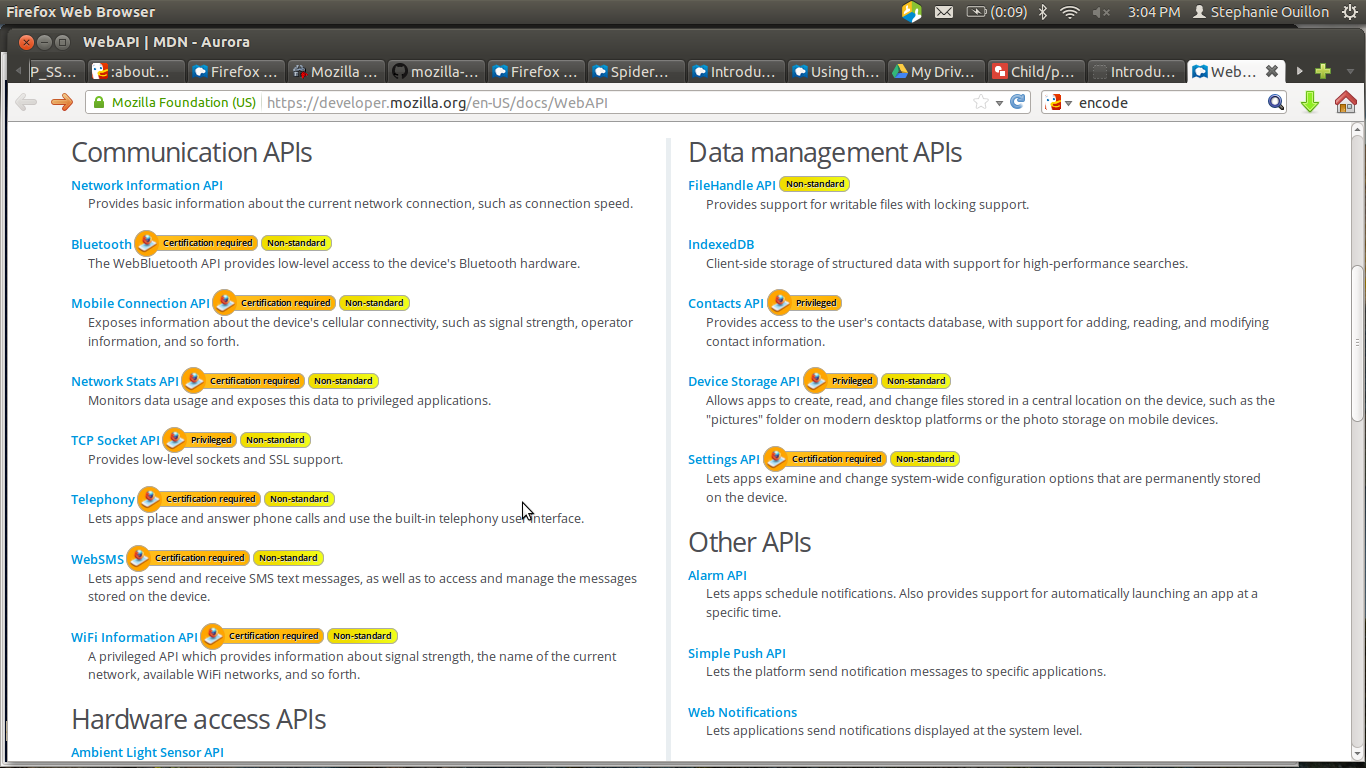

L'application doit être

pour utiliser une API.

Ajouter un manifeste.

{

"name": "My App",

"description": "My elevator pitch goes here",

"launch_path": "/",

"icons": { "128": "/img/icon-128.png" },

"developer": {

"name": "Your name or organization",

"url": "http://your-homepage-here.org"

}

}

Présentation par Julien Wajsberg et Jérémie Patonnier

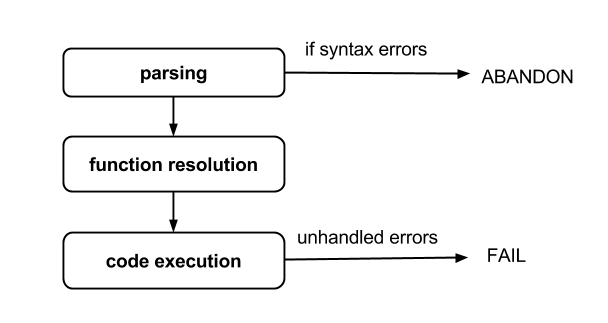

more doc

more doc

read, write, sigreturn, exitprctl()

#if defined(__arm__)

#define SECCOMP_WHITELIST_ARCH_HIGH \

ALLOW_SYSCALL(msgget), \

ALLOW_SYSCALL(recv), \

ALLOW_SYSCALL(mmap2),

#endif