Apprenez a valider vos donnees

Stéphanie Ouillon, 42, 10 juin 2014

credits

Stéphanie Ouillon, 42, 10 juin 2014

credits

Stéphanie Ouillon, @steph_ouillon

Stéphanie Ouillon, 42, 10 juin 2014

credits

Stéphanie Ouillon, 42, 10 juin 2014

credits

On ne doit jamais faire confiance aux données provenant d'un client : tout peut arriver.

Surtout ce que l'on n'a pas prévu.

credits

credits

credits

credits

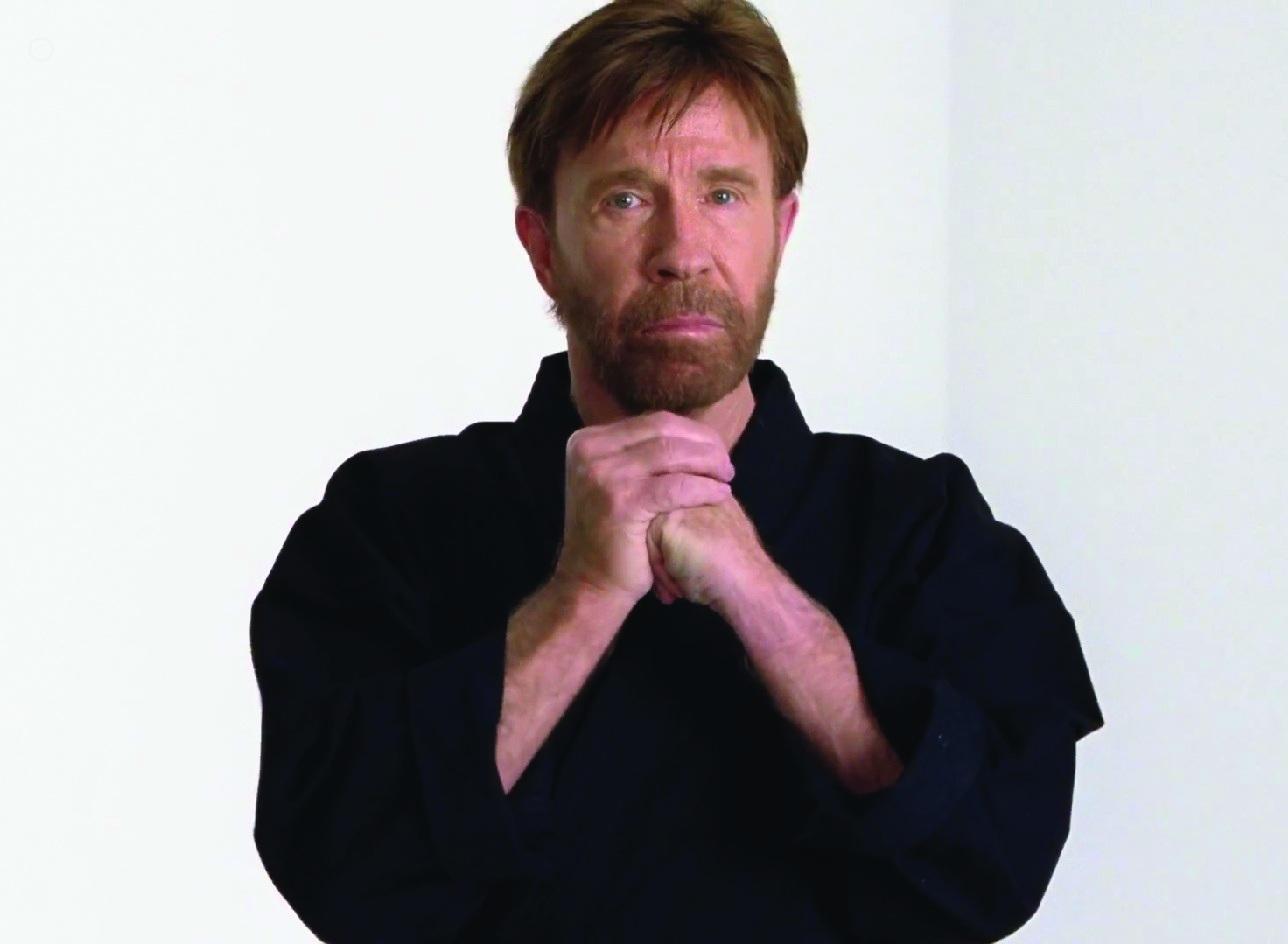

Un programme est sécurisé s'il se comporte exactement comme il a été conçu pour le faire.

credits

credits

query = "SELECT * FROM students WHERE

name ='" + userName + "' AND age = 10;"

userName = "Robert'; DROP TABLE students;--"

"SELECT * FROM students WHERE

name ='Robert'; DROP TABLE students;"

Les joies du code

Les joies du code